2025年6月11日

以前、当ブログでAzure AD(Entra ID)の認証ポリシーの移行について解説しましたが、情報が古くなってきたため、Microsoftの最新情報に基づき全面的に内容を更新しました。

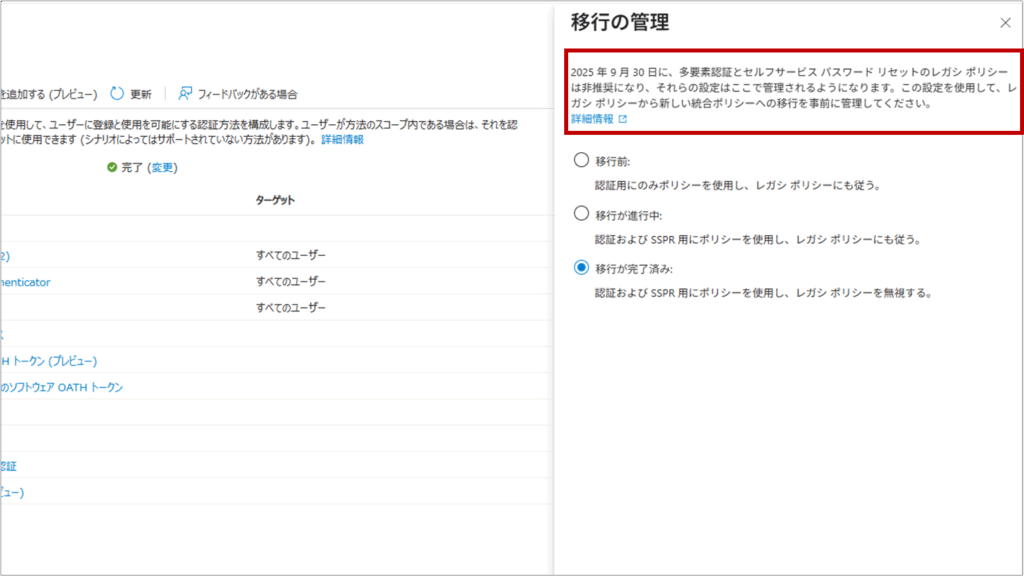

2025 年 9 月 30 日に、多要素認証とセルフサービス パスワード リセットのレガシ ポリシーは非推奨となり、Microsoft Entra IDの「認証方法ポリシー」へと完全に移行します。本記事では、この変更の背景と、新しいポリシーへの具体的な移行手順を分かりやすく解説します。

何が変わったのか?新しい認証方法ポリシーのメリット

これまで、MFAとSSPRの認証方法は別々の管理画面で設定する必要がありましたが、新しい「認証方法ポリシー」では、これらが統合され、一元的に管理できるようになりました。これにより、以下のようなメリットが生まれます。

- 管理の簡素化:

MFAとSSPRで利用する認証方法を同じ画面で管理できるため、設定の重複や漏れを防ぎ、管理者の負担を軽減します。 - 強力なパスワードレス認証の推進:

FIDO2セキュリティキーや証明書ベースの認証といった、より安全なパスワードレス認証方法を詳細に構成し、特定のユーザーやグループに割り当てることが可能になります。 - きめ細やかなポリシー設定:

ユーザーやグループごとに、利用できる認証方法を柔軟に設定できます。例えば、管理者には強力な認証方法を必須とし、一般ユーザーには利便性の高い方法を許可するなど、組織のセキュリティポリシーに応じた柔軟な運用が可能です。 - Microsoftによる動的な保護(Microsoft-managed):

脅威の状況に応じて、Microsoftが推奨する設定を自動的に適用する「Microsoft-managed」設定が導入されました。これにより、常に最新のセキュリティ対策を維持できます。

レガシ ポリシーと新しい認証ポリシーとは

レガシ MFA ポリシーとレガシ SSPR ポリシー、新しい認証ポリシーについて説明します。

レガシ MFA ポリシー

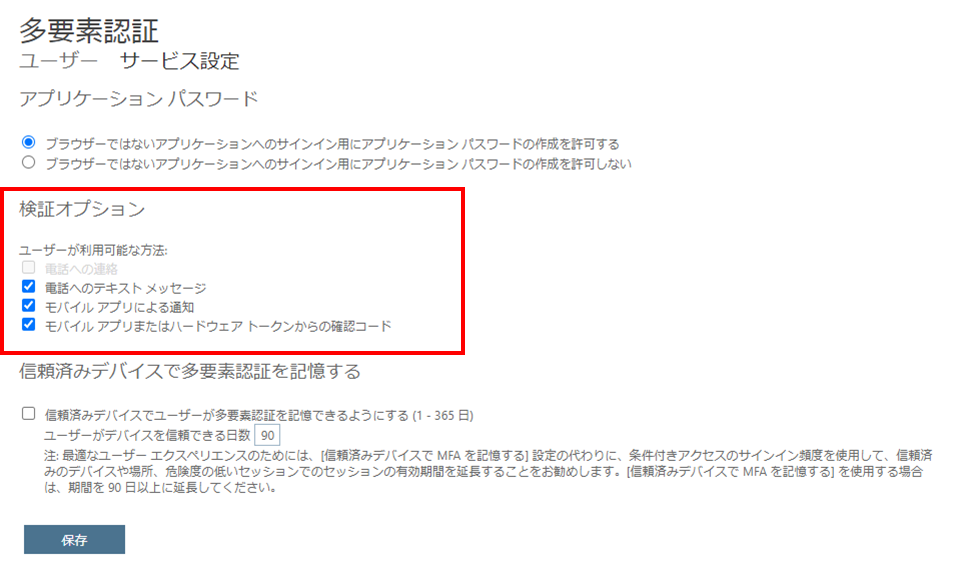

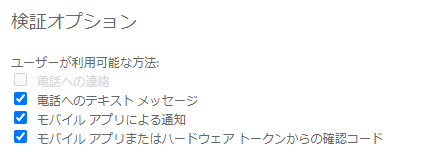

MFAで使う認証方法を設定する従来のポリシーです。

Microsoft Entra 管理センター>[ユーザー]>[すべてのユーザー]>[ユーザーごとの MFA]>[検証]より確認できます。

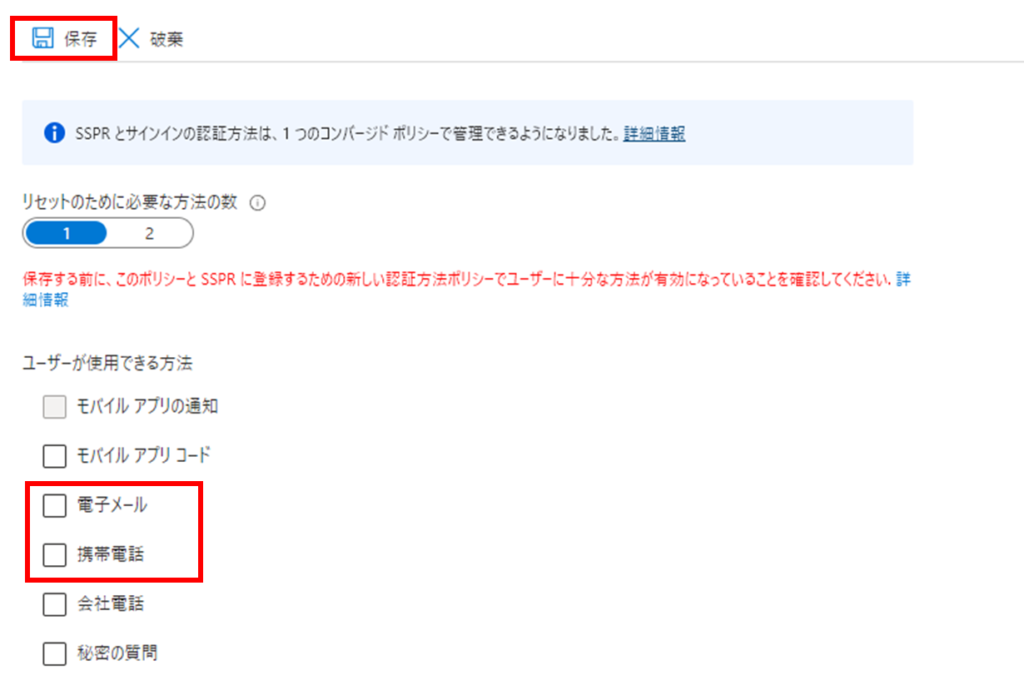

レガシ SSPR ポリシー

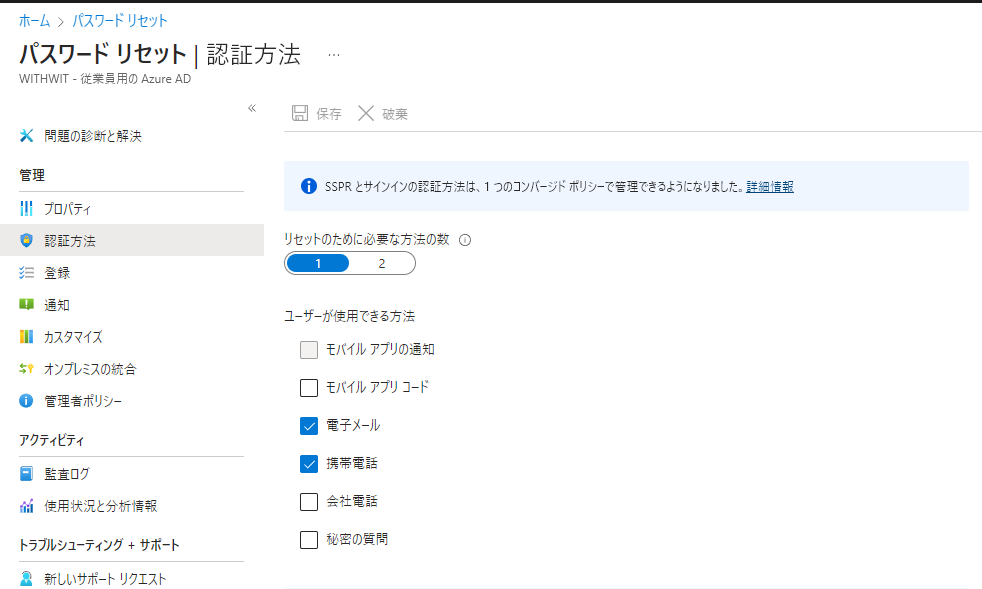

セルフパスワードリセットで使う認証方法を設定する従来のポリシーです。

Microsoft Entra 管理センター>[保護とセキュリティ]>[パスワード リセット]>[認証方法]>[ポリシー]より確認できます。

新しい認証ポリシー

MFAとSSPRで使う認証方法を設定する新しい認証ポリシーです。

従来はMFAの認証方法とSSPRの認証方法が個別存在していましたが、新しい認証ポリシーでは両者が同じ認証方法を用いることになります。

新しい認証ポリシーのメールOTP(ワンタイムパスワード)はSSPRでのみ利用できます。

Microsoft Entra 管理センター>[保護とセキュリティ]>[認証方法]より確認できます。

移行が必要なケース

組織でMFAかSSPRまたはその両方を利用しており、レガシ MFA ポリシーとレガシ SSPR ポリシーが構成されている(チェックが入っている)テナントは基本的に移行が必要になります。

また、MFAとSSPRで異なる認証方法を採用している組織も、両者の認証方法が統一されることからこの移行のタイミングでポリシーの棚卸と再検討をおすすめします。

移行ステップ

基本的な移行ステップは以下の通りです。組織やテナントの状況に応じて柔軟に対応してください。

- 現在のレガシポリシーを確認

- 新しい認証ポリシーで用いる認証方法を決定

- 新しい認証ポリシーへ設定

- 移行ステータスを移行が進行中へ変更

- レガシポリシーを無効化

- 移行ステータスを移行が完了済みへ変更

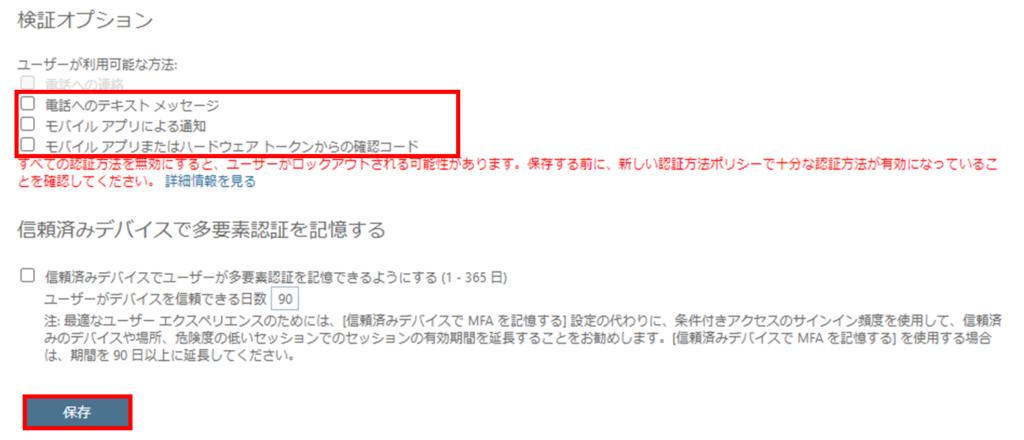

現在のレガシポリシーを確認

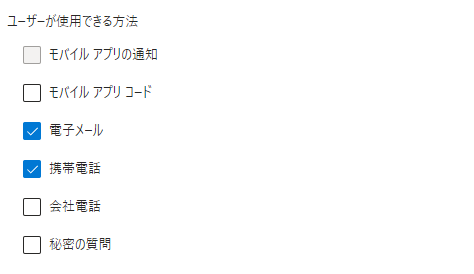

現在テナントで設定されているレガシ MFA ポリシーとレガシ SSPR ポリシーの認証方法を確認します。

画像の例だとMFAではSMSとMicrosoft Authenticator、ハードウェアトークン、SSPRではメールのOTPとSMSおよび通話による承認が認証方法として設定されていることがわかります。

| レガシ MFA | レガシ SSPR | |

|---|---|---|

| 通話 | 〇 | |

| SMS | 〇 | 〇 |

| Authenticator | 〇 | |

| ハードウェアトークン | 〇 | |

| メール | 〇 |

新しい認証ポリシーで用いる認証方法を決定

現在のレガシポリシーをもとに、新しい認証ポリシーで設定する認証方法を決定します。

新しい認証ポリシーではMFAとSSPRで同じ認証方法が用いられる為、両者に必要な認証方法を検討し決定する必要があります。※本手順ではSMSとMicrosoft Authenticatorを採択します。

| レガシ MFA | レガシ SSPR | 新しい認証ポリシー | |

|---|---|---|---|

| 通話 | 〇 | ||

| SMS | 〇 | 〇 | 〇 |

| Authenticator | 〇 | 〇 | |

| ハードウェアトークン | 〇 | ||

| メール | 〇 |

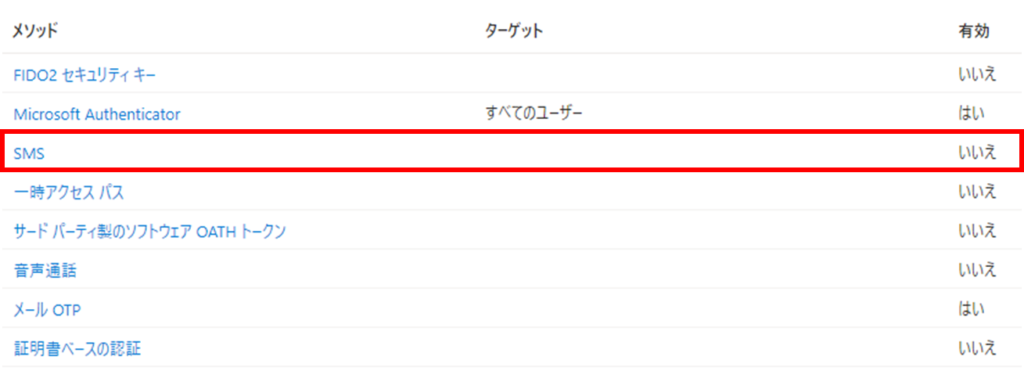

新しい認証ポリシーへ設定

決定した認証方法を新しい認証ポリシーへ設定します。

Microsoft Entra 管理センター>[保護とセキュリティ]>[認証方法]を確認し、決定した認証方法の有効列ステータスが”はい”になっているか確認します。"いいえ"になっている場合は以下手順で有効化します。また不要な認証方法が”はい”になっている場合は”いいえ”へ変更して無効化します。

SMSが”いいえ”になっているため、[SMS]をクリックします。

[有効にする]のトグルをオンにして[保存]をクリックする。

メールOTP(ワンタイムパスワード)はテナントユーザーのSSPRに加え、マイクロソフトアカウントを持たないゲストユーザーの認証に使われます。

メールOTP(ワンタイムパスワード)を無効化するとゲストユーザーがサインインできなくなる可能性があるので注意してください。

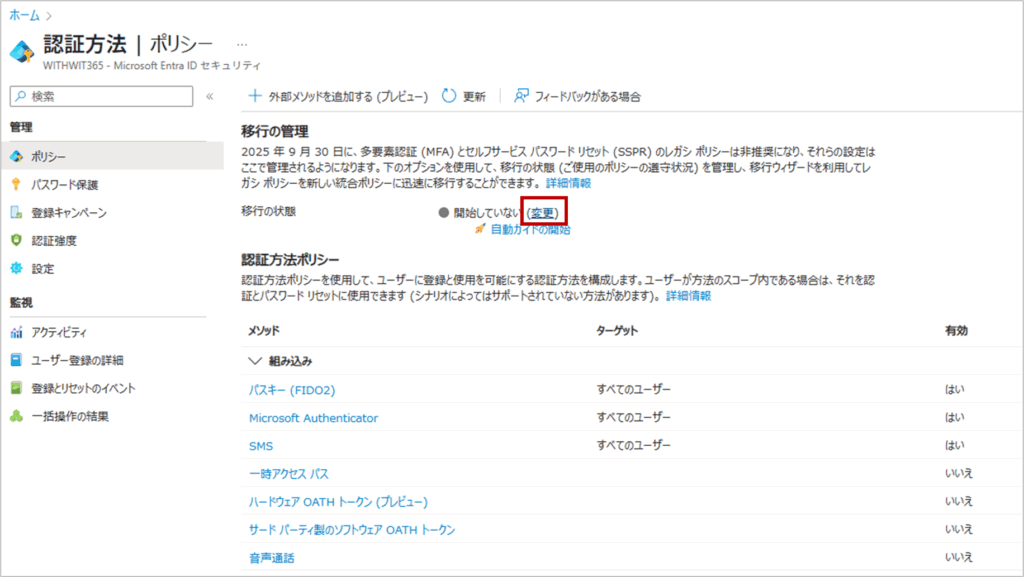

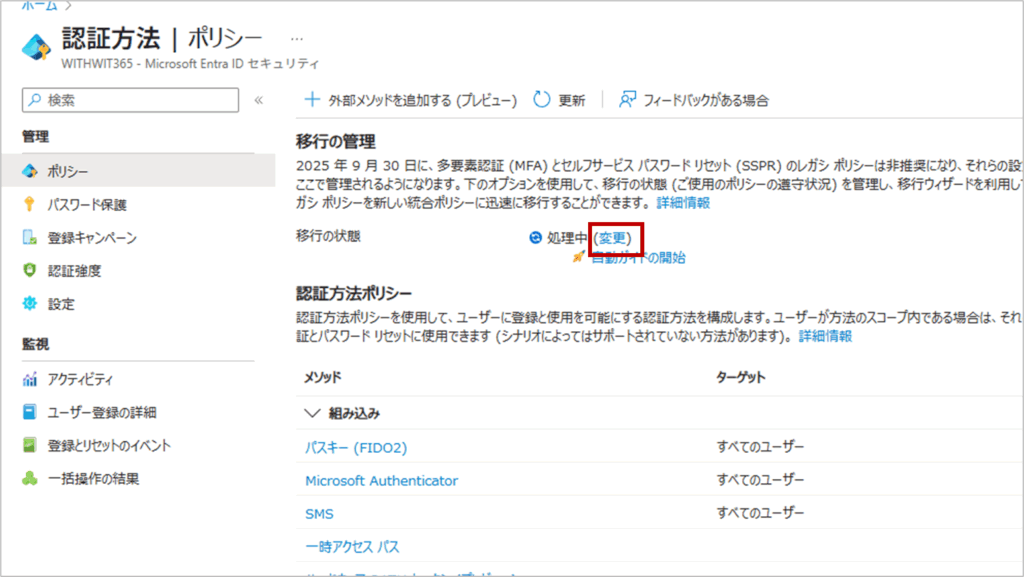

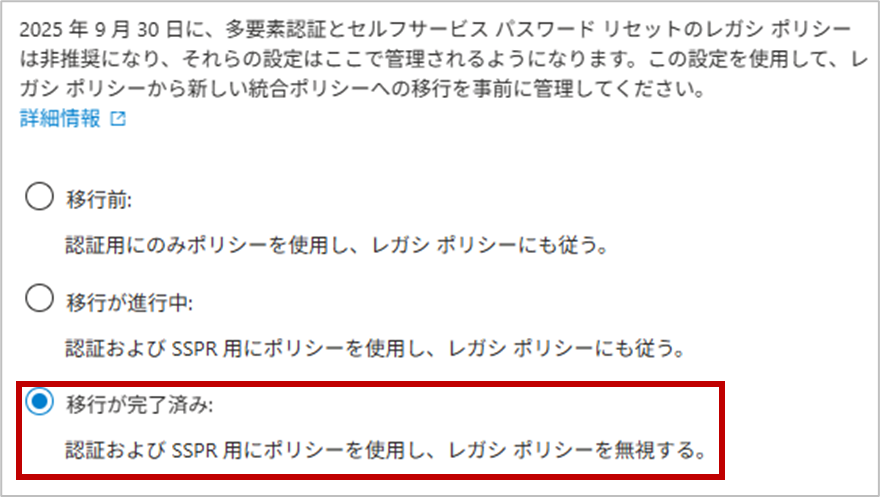

移行ステータスを移行が進行中へ変更

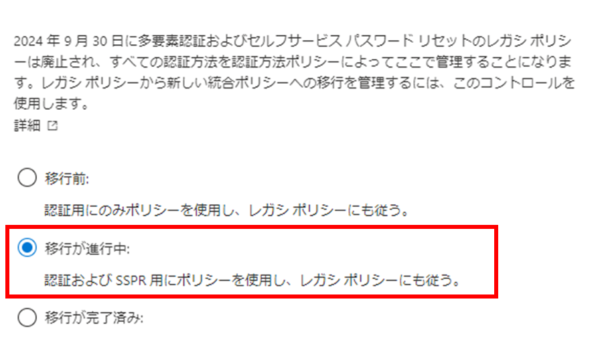

移行ステータスを[移行が進行中]へ変更します。

これによりレガシポリシーと新しい認証ポリシーの両方が有効になるハイブリッド状態になります。

Microsoft Entra 管理センター>[保護とセキュリティ]>[認証方法]>[変更]より移行ステータスを変更します。

[移行が進行中]を選択し[保存]をクリックします。

レガシポリシーを無効化

レガシ MFA ポリシーとレガシ SSPR ポリシーを無効化します。この無効化作業を実施しないと移行ステータスを[移行が完了済み]へ変更することができません。また、前手順で移行ステータスを[移行が進行中]へ変更していない正しく無効化できません。

無効化はレガシ MFA ポリシーとレガシ SSPR ポリシーそれぞれのチェックを外したうえで[保存]をクリックすることで可能です。

移行ステータスを移行が完了済みへ変更

移行ステータスを[移行が完了済み]へ変更します。

これにより新しい認証ポリシーのみが有効になり移行が完了します。

Microsoft Entra 管理センター>[保護とセキュリティ]>[認証方法]>[変更]より移行ステータスを変更します。

[移行が完了済み]を選択し[保存]をクリックします。

まとめ

Microsoft Entra IDへのブランド変更とともに、認証管理はより統合的で強力なものへと進化しました。

2025 年 9 月 30 日の期限までに新しい認証方法ポリシーへの移行を計画的に進め、Microsoft Entra IDが提供する最新のセキュリティ機能を最大限に活用しましょう。

本記事が、皆様のスムーズな移行の一助となれば幸いです。

Microsoft 365に関するご相談やお悩みがございましたら、ぜひ株式会社WITHWITまでお気軽にお問い合わせください。

数あるクラウドサービスの中でMicrosoft 365 に特化してきたからこそ導入前から導入後の定着に至るまで、幅広いご相談に対応いたします。