- 取引先から送られてきた請求書を開いただけなのに、ウイルスに感染した

- 自社のメールアドレスから、大量のスパムメールがばら撒かれてしまった

数あるサイバー攻撃の中でも、日本企業を執拗に狙い、活動休止と再開を繰り返しているのがマルウェア「Emotet(エモテット)」です。

Emotetの最大の特徴は、システムの脆弱性を突くのではなく、「人の心理的な隙」を突いてくる点にあります。そのため、どれだけITリテラシーが高い人でも騙されてしまうリスクがあるのです。

本記事では、Emotetがなぜこれほどまでに感染を広げるのか、その手口の巧妙さと、組織として講じるべき具体的な対策について解説します。

なぜEmotetは「騙される」のか(心理的巧妙さ)

Emotetに感染してしまうのは、受信者が不注意だからではありません。

メールの件名や本文が、「開かざるを得ない」ように巧妙に設計されているからです。

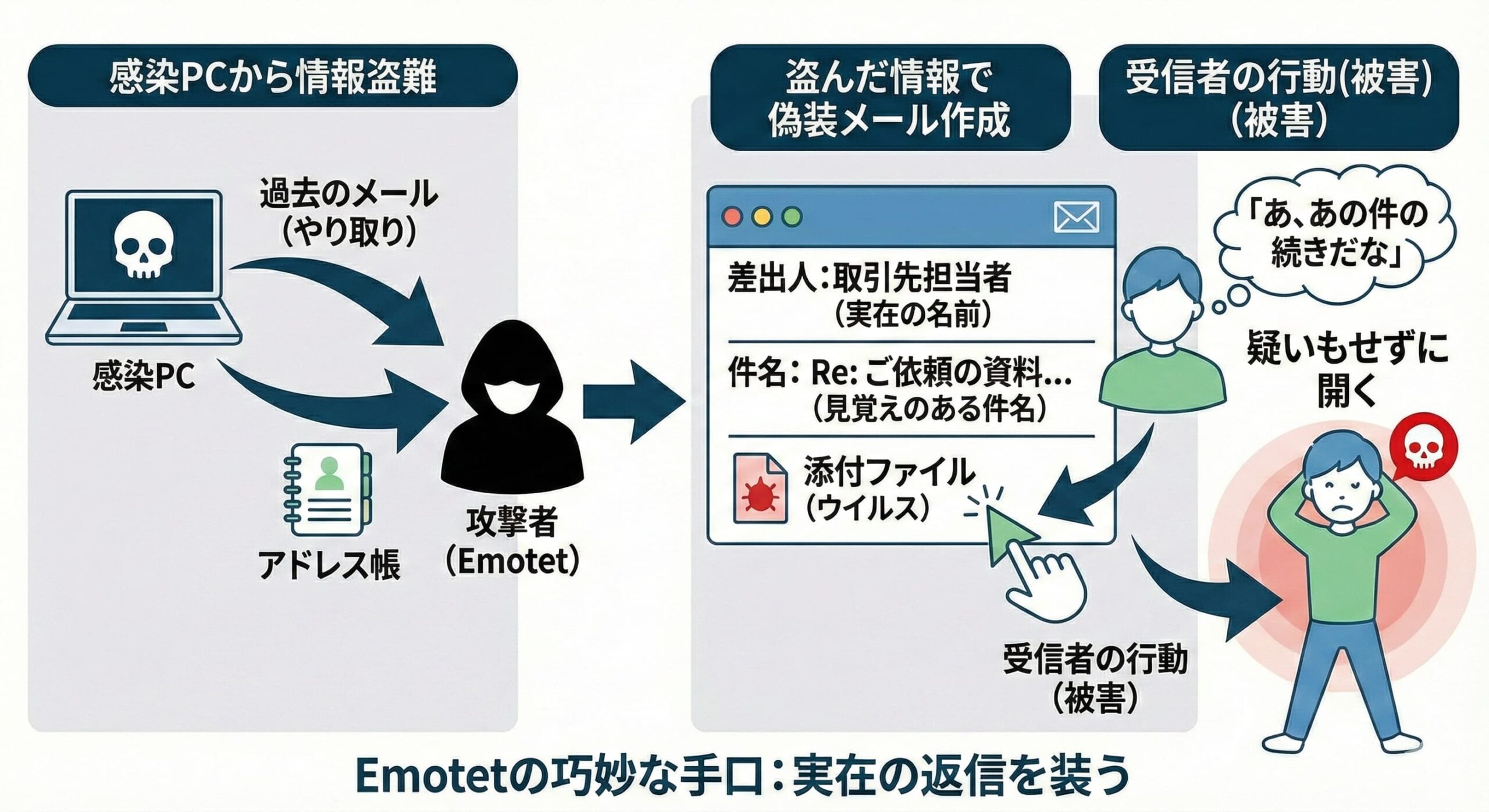

実在のメール返信を装う「攻撃の連鎖(スレッドハイジャック)」

Emotetの最も恐ろしい手口がこれです。

Emotetは感染したPCから「過去のメールのやり取り」や「アドレス帳」を盗み出します。

そして、その盗んだ情報を悪用し、実在する業務メールへの「返信」という形でウイルスメールを送りつけてきます。

- 件名:

Re: 先日の打ち合わせについて - 本文:

〇〇様、お世話になっております。ご依頼の資料を添付しましたのでご確認ください。

このように、見覚えのある件名や取引先担当者の名前で送られてくるため、受信者は「あ、あの件の続きだな」と疑いもせずに添付ファイルを開いてしまいます。

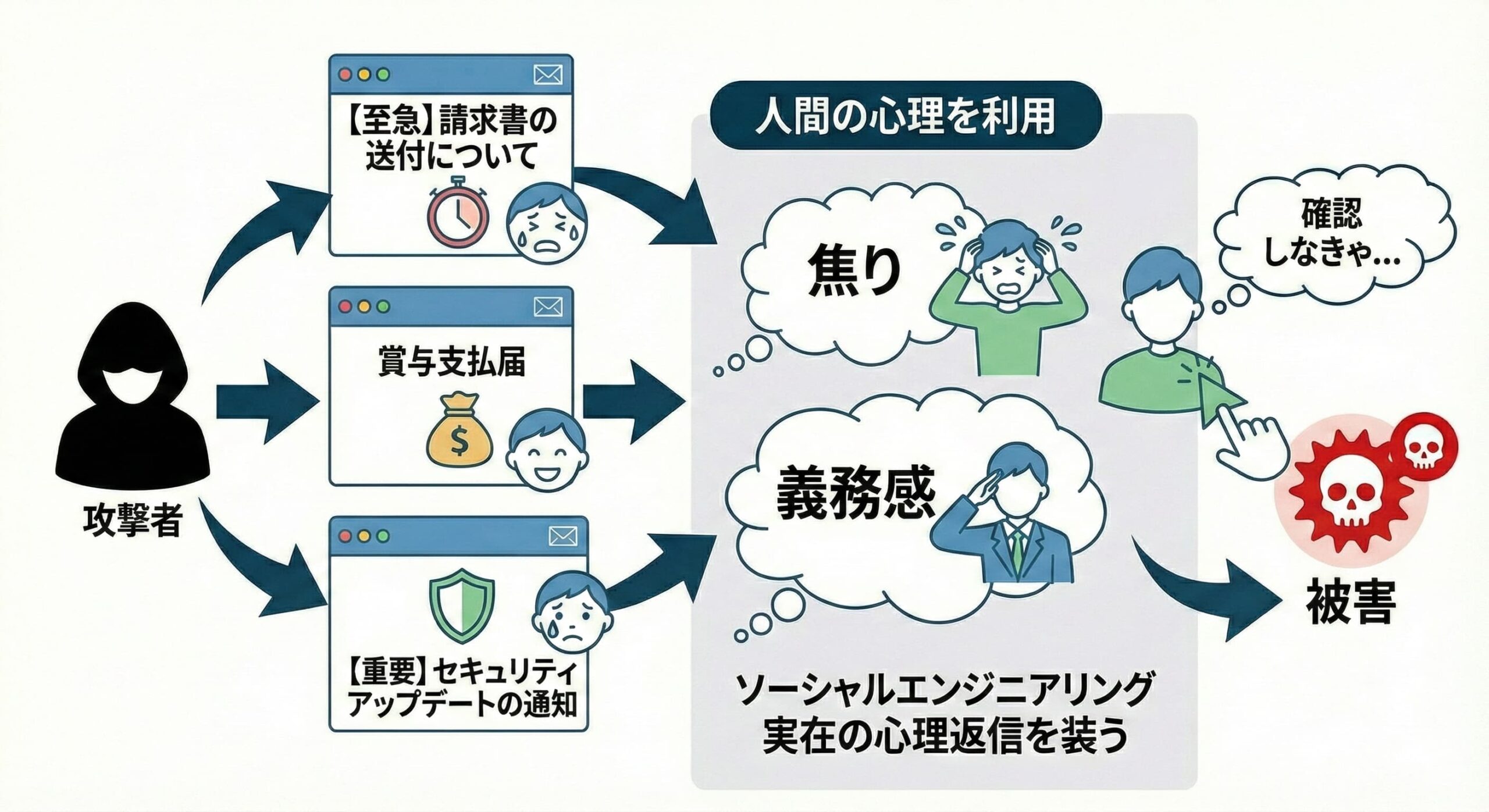

業務を装うソーシャルエンジニアリング

正規の返信偽装だけでなく、業務上無視できない内容を装う手口も一般的です。

【至急】請求書の送付について賞与支払届【重要】セキュリティアップデートの通知

これらは人間の「焦り」や「義務感」を利用するソーシャルエンジニアリングの手法であり、特に忙しい月末や期末などを狙って送られてくることもあります。

感染の「引き金」を特定する

Emotetのメール自体を受信しても、それだけで即感染するわけではありません。

添付ファイルを開き、特定の操作を行った瞬間に感染します。

その「引き金」となるパターンを知っておくことが重要です。

Officeマクロ、パスワード付きZIP(PPAP)、LNKファイルの悪用

Emotetの添付ファイルにはいくつかの流行パターンがあります。

- Word/Excelファイル:

マクロ(自動化プログラム)にウイルスが仕込まれているケース。 - パスワード付きZIP:

いわゆる「PPAP」を悪用し、セキュリティソフトの検知をすり抜けて受信者の手元まで届くケース。解凍して中身を開くと感染します。 - LNK(ショートカット)ファイル:

最近増えている手口で、PDFなどのアイコンに見せかけたショートカットファイルを実行させるケース。

「コンテンツの有効化」をクリックすることの危険性

特に多いWord/Excelファイルの場合、ファイルを開くと「マクロが無効にされました」という黄色い警告バーが表示されます。

攻撃者は本文で「文字化けを直すために『コンテンツの有効化』ボタンを押してください」などと誘導してきます。

この「コンテンツの有効化」ボタンこそが、感染の最終スイッチです。

これをクリックした瞬間に裏で不正なプログラムが動き出し、Emotet本体がダウンロードされ、感染が完了します。

メールの観点での具体的対策(技術・運用)

精神論だけでEmotetを防ぐことは不可能です。システム側で「間違って押させない」「怪しいメールを届かせない」対策が必要です。

インターネット由来のファイルのマクロ実行禁止

Microsoft Officeの設定で、「インターネットから取得したOfficeファイルのマクロ実行をブロックする」設定を有効にします。

これにより、もし従業員が誤ってファイルを開いてしまっても、そもそもマクロが動かないため感染を防げます。

SPF/DKIM/DMARCによる「なりすまし」対策

自社が「加害者(踏み台)」になることを防ぐため、また受信時の判定精度を上げるために、送信ドメイン認証(SPF, DKIM, DMARC)を正しく設定しましょう。

特にDMARCを設定することで、自社ドメインを騙るなりすましメールを拒否したり、隔離したりすることが可能になります。

外部メールに対する警告バナー表示

メールの件名や本文の冒頭に【外部メール】といった注意書きを自動挿入する設定も有効です。

「社内の人からの返信だと思っていたら、実は外部からのなりすましだった」というケースで、従業員が違和感を持つきっかけになります。

組織としての「防衛マインド」

技術的な対策をすり抜けてくる攻撃も存在します。最終防衛ラインはやはり「人」ですが、その意識改革もアップデートが必要です。

「怪しいメールを見分ける」のはもはや不可能

「日本語がおかしいメールには注意しましょう」という従来の教育は通用しなくなっています。

生成AIの悪用や、盗み出した本物のメール文面の流用により、違和感のないメールが届くからです。

「見分けようとする」のではなく、「添付ファイルやURLが付いているメールは全て警戒する」姿勢が必要です。

違和感を覚えたら「別のルート」で確認する

もし、「普段送ってこないようなファイルを送ってきた」「文脈が少し変だ」と感じたら、メールで返信して確認してはいけません(攻撃者が返信してくる可能性があります)。

- 電話をかける

- チャットツール(TeamsやSlack)で聞く

など、メール以外の「別のルート」で、「今メール送りました?」と本人に確認するルールを徹底しましょう。

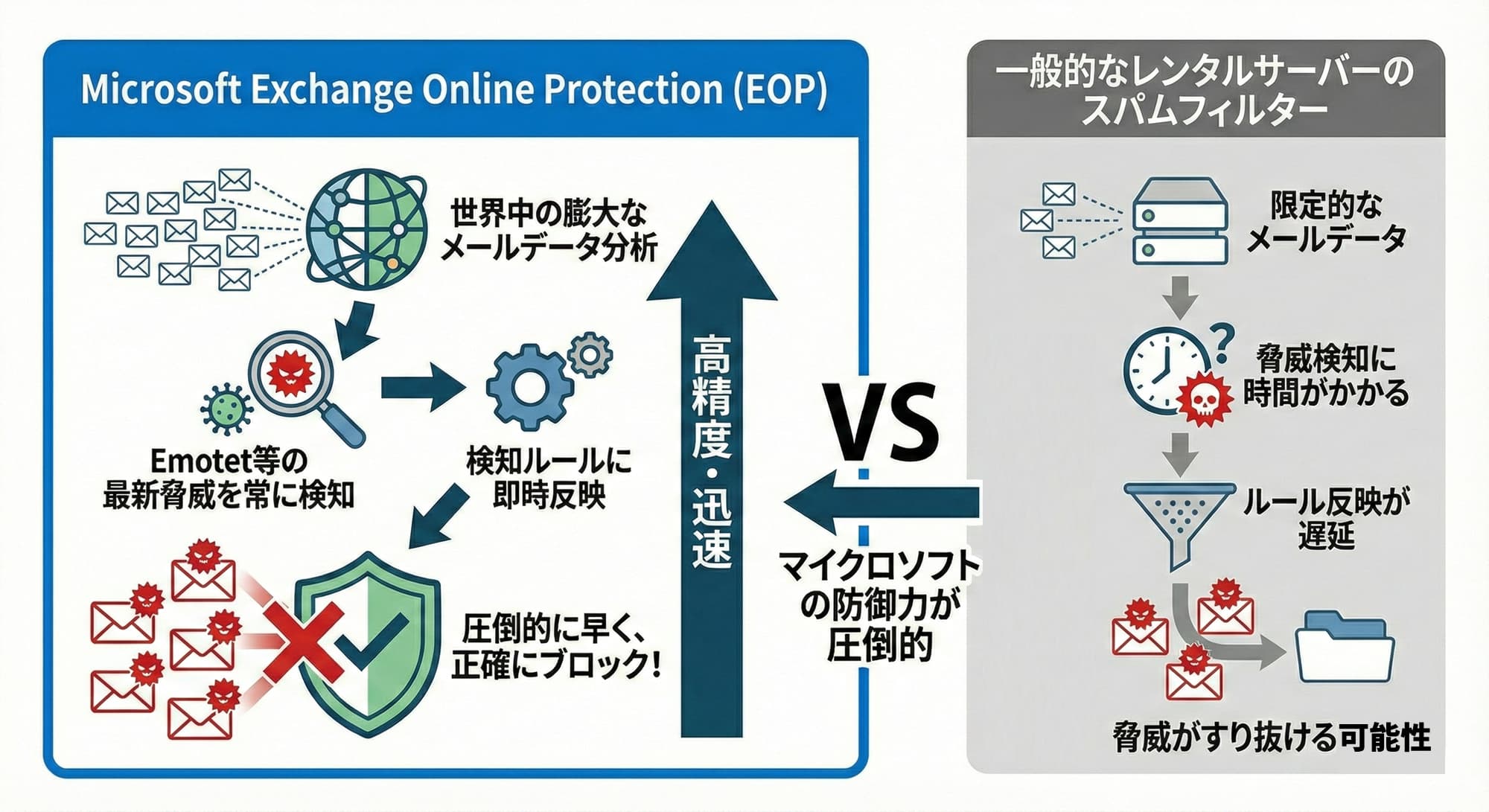

Exchange Online の有用性ととれる対策

レンタルサーバー運用の場合、個別のセキュリティ対策には限界があります。

Emotetのような高度な脅威に対抗するには、メール基盤そのものを強化するのが近道です。

ここで Microsoft 365 (Exchange Online) が強力な武器になります。

世界最高レベルの脅威インテリジェンス

Microsoftは世界中の膨大なメールデータを分析しており、「今どこでEmotetが流行っているか」「どんな特徴か」という最新情報を常に検知ルールに反映させています(Exchange Online Protection)。

一般的なレンタルサーバーのスパムフィルターよりも、圧倒的に早く、正確に脅威をブロックできます。

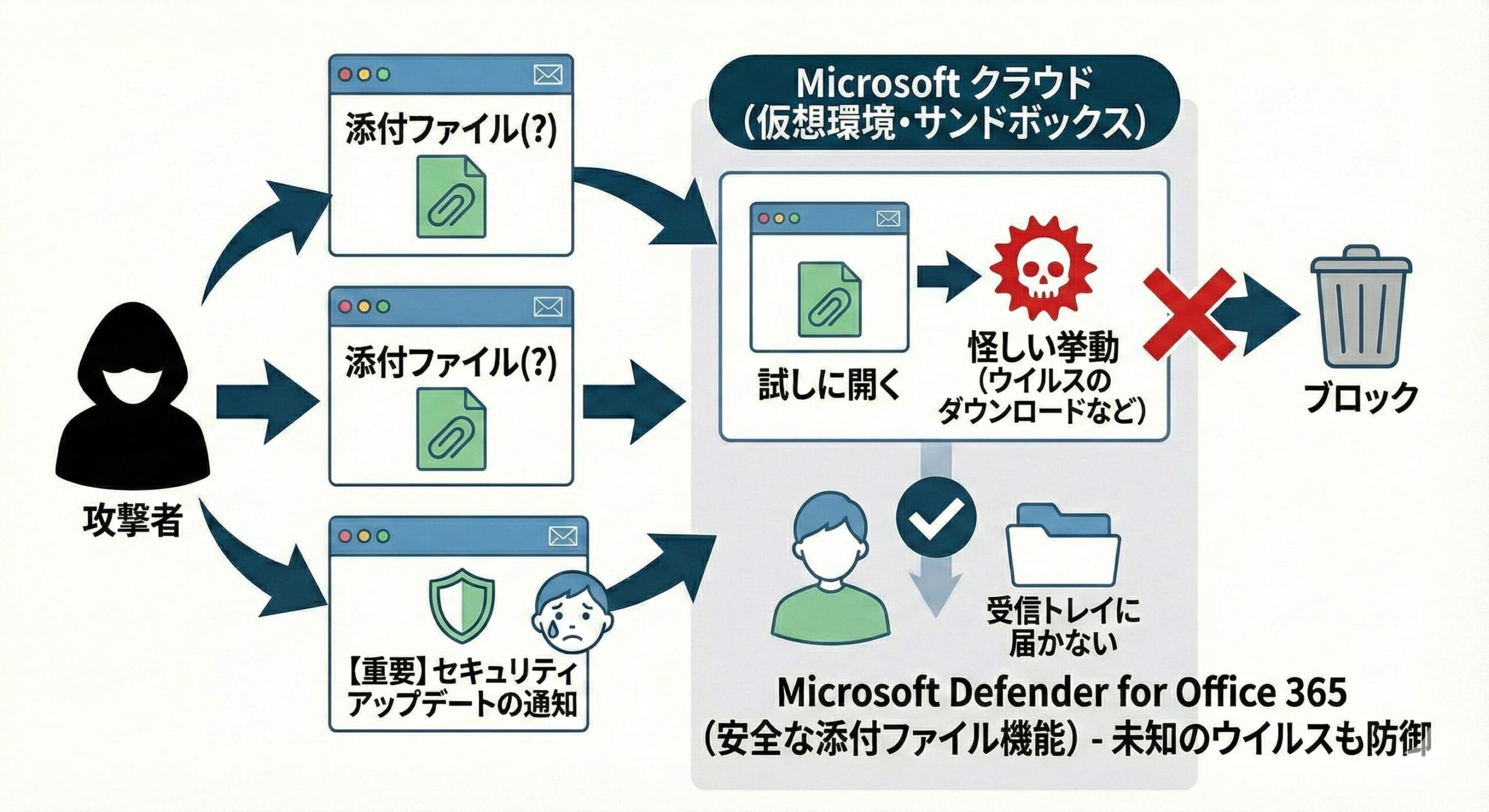

「Safe Attachments(安全な添付ファイル)」機能

上位プランやアドオン(Microsoft Defender for Office 365)で利用できる機能ですが、添付ファイルを一度マイクロソフトのクラウド上の仮想環境で「試しに開いてみる」ことができます。

そこで怪しい挙動(ウイルスのダウンロードなど)をしたら、そのメールは受信トレイに届けません。

これにより、未知のウイルスであっても防げる可能性が高まります。

まとめ:Emotet対策は「システム」と「運用」の両輪で

Emotetは、人の「うっかり」や「善意」を巧みに利用する脅威です。 「注意喚起」だけでは防ぎきれない現在、システム側で危険なメールをフィルタリングし、万が一の際も発動させない環境作りが急務です。

レンタルサーバーから Exchange Online へ移行することは、単にメールの容量を増やすだけでなく、こうした「見えないサイバー攻撃」から会社を守る盾を手に入れることでもあります。

セキュリティ強化としての移行事例も多数!

- セキュリティ対策のためにメールサーバーを移行したいが、他社はどう進めたのか?

- Emotet以外の脅威にも強くなるのか?

そんな疑問をお持ちの方は、ぜひ他社の成功事例をご覧ください。

弊社では、セキュリティ強化や業務効率化を目的に Microsoft 365 を導入した中小企業の成功事例をまとめた資料をご用意しました。

情報収集の一環として、ぜひ一度ご覧ください。

\メールセキュリティ強化のヒントが見つかる!/

Microsoft 365 の中小企業の導入成功事例【厳選10選】をダウンロードする

Microsoft 365に関するご相談やお悩みがございましたら、ぜひ株式会社WITHWITまでお気軽にお問い合わせください。

数あるクラウドサービスの中でMicrosoft 365 に特化してきたからこそ導入前から導入後の定着に至るまで、幅広いご相談に対応いたします。